Как настроить wireguard на mikrotik?

Настройка WireGuard VPN на MikroTik: простой гайд

Настройка WireGuard VPN на MikroTik — это идеальное решение для быстрого и безопасного соединения сетей через Интернет. С помощью этого лёгкого в использовании протокола вы сможете объединить две точки в единое защищённое пространство без лишних сложностей.

WireGuard работает через протокол UDP, отличается высокой скоростью и надёжной защитой данных. Открытый исходный код, простота конфигурации и высокая производительность сделали WireGuard отличной альтернативой OpenVPN.

Что такое WireGuard простыми словами

WireGuard — это современный VPN-протокол для создания защищённых сетевых туннелей между устройствами. С его помощью можно быстро объединить локальные сети разных офисов, серверов или роутеров MikroTik.

WireGuard:

- Работает через UDP для быстрой передачи данных.

- Использует одноранговые соединения (peer-to-peer).

- Поддерживает полуавтоматическую настройку маршрутов.

- Обладает открытым исходным кодом и минималистичной архитектурой.

Когда WireGuard появился на MikroTik

Поддержка WireGuard появилась в MikroTik начиная с RouterOS версии 7.0. Начиная с обновления RouterOS 7.4, настройка VPN-туннелей стала ещё удобнее.

С помощью WireGuard можно легко настроить VPN между двумя устройствами MikroTik: одна сторона будет сервером (ожидание подключения), другая — клиентом (инициирует соединение).

Как работает настройка VPN-туннеля на MikroTik: пошагово

Пример: у нас есть две точки.

- Точка A — внешний IP: 111.111.111.111, локальная сеть: 192.168.100.0/24

- Точка B — внешний IP: 222.222.222.222, локальная сеть: 192.168.200.0/24

WireGuard называет внешние IP-адреса — Endpoints, а локальные сети — Allowed Address.

Точки получат внутренние IP-адреса:

- Точка A: 10.10.10.1

- Точка B: 10.10.11.1

После установки соответствующих настроек соединение будет готово к использованию.

Отличия WireGuard и OpenVPN: что выбрать

Вот основные различия между WireGuard и OpenVPN:

- WireGuard проще в настройке — не нужно создавать и управлять сертификатами.

- WireGuard поддерживает одноранговую модель — любая точка может быть как сервером, так и клиентом.

- OpenVPN даёт больше контроля над клиентами — можно индивидуально раздавать маршруты, DNS и настройки.

- На MikroTik при использовании WireGuard требуется настройка маршрутов для каждой подсети вручную.

Итог: для удалённых пользователей удобнее OpenVPN. Для связи между устройствами и офисами лучше использовать WireGuard: настроил один раз и забыл!

Настраиваем сервер wireguard MikroTik

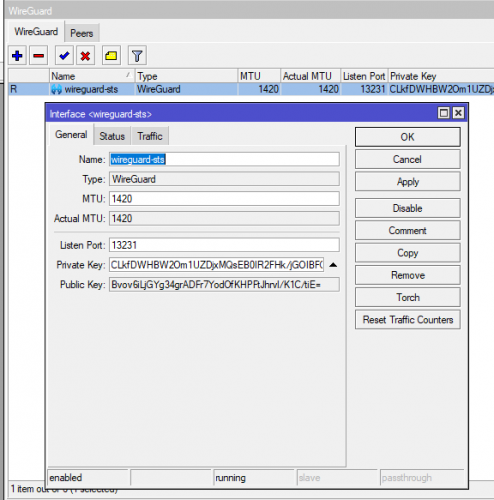

Далее переходим в WireGuard. Жмем добавить интерфейс. Задаем имя, жмем apply. После чего сгенерируются приватный ключ и публичный. Порт я оставил по умолчанию.

Настройка Peers в WireGuard на MikroTik: подробная инструкция

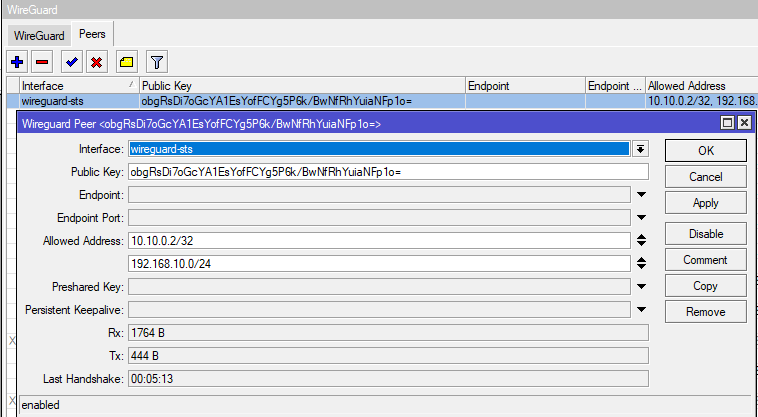

После того как мы создали интерфейс WireGuard на MikroTik, следующим важным шагом будет добавление подключений (Peers).

Для этого переходим в раздел Peers и нажимаем кнопку Добавить.

Первое, что нужно указать — это публичный ключ клиента.

Этот публичный ключ создаётся на клиентской машине, например на другом маршрутизаторе или компьютере, где настроен WireGuard. Просто скопируйте сгенерированный публичный ключ клиента и вставьте его в соответствующее поле на MikroTik.

Далее важный параметр — Allowed Address.

В поле Allowed Address нужно правильно прописать адреса, к которым клиент будет иметь доступ через VPN-туннель.

В нашем примере:

- Адрес туннеля VPN: 10.10.0.2/32

Этот адрес будет закреплен за клиентом внутри защищённого соединения WireGuard. - Адрес локальной сети: 192.168.10.0/24

Это подсеть локальной сети, к которой мы разрешаем клиенту доступ через VPN.

Таким образом, при подключении к нашему серверу WireGuard, клиент получит доступ к локальной сети 192.168.10.0/24 через туннельный IP 10.10.0.2.

Что важно помнить:

- Публичный ключ обязательно должен совпадать с тем, что указан на клиентской стороне.

- Allowed Address можно указывать несколько — например, если нужно дать доступ сразу к нескольким подсетям.

- Маска

/32указывает, что IP-адрес туннеля выделяется индивидуально для каждого клиента.

Почему правильная настройка Peers в WireGuard так важна?

Настройка Peers в WireGuard позволяет правильно маршрутизировать трафик между клиентом и сервером. Если вы некорректно укажете Allowed Address, то клиент не сможет получить доступ к нужной локальной сети.

Благодаря использованию WireGuard на MikroTik, можно добиться высокой скорости соединения, минимальной задержки и максимальной безопасности передачи данных через VPN.

Краткий план действий:

- Перейти в интерфейс WireGuard на MikroTik → вкладка Peers.

- Нажать Добавить нового Peer.

- Вставить публичный ключ клиента.

- Прописать Allowed Address — IP туннеля клиента и нужные подсети.

- Сохранить настройки.

Совет: для стабильной работы стоит убедиться, что на стороне клиента также правильно настроены Allowed Address и приватные ключи.

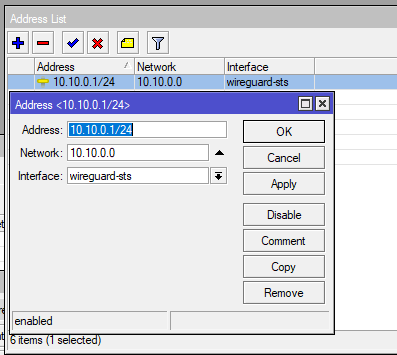

Далее переходим в Address List и добавляем диапазон адресов vpn туннеля.

Настройка клиентского приложения WireGuard: пошаговая инструкция

После настройки сервера WireGuard на MikroTik, следующим этапом является настройка клиентского приложения WireGuard для подключения к нашему VPN-туннелю.

1. Установка WireGuard на клиентское устройство

Для начала необходимо установить официальное приложение WireGuard. Перейдите на официальный сайт проекта WireGuard по ссылке:

👉 WireGuard установка

На странице установки выберите подходящую версию WireGuard для вашей операционной системы — будь то Windows, macOS, Linux, Android или iOS — и выполните установку приложения согласно инструкции.

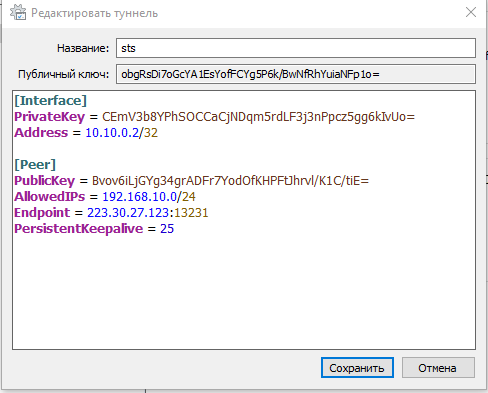

2. Создание нового туннеля

После установки WireGuard запускаем приложение и нажимаем кнопку «Создать пустой туннель» (Create Empty Tunnel).

На этом этапе важно задать понятное имя для нового туннеля, чтобы в будущем было легко ориентироваться в подключениях.

При создании туннеля автоматически сгенерируются два ключа:

- Private Key — приватный ключ (хранится только на клиенте, никому не передаём).

- Public Key — публичный ключ (его мы будем использовать на серверной стороне MikroTik).

3. Обмен публичными ключами между сервером и клиентом

Теперь нужно настроить обмен ключами между сервером и клиентом:

- На стороне клиента:

Копируем Public Key (публичный ключ) из созданного туннеля в приложении WireGuard. - На стороне MikroTik:

Переходим в интерфейс настройки WireGuard на MikroTik в раздел Peers.

Вставляем туда скопированный Public Key клиента. Этот шаг позволяет MikroTik доверять подключающемуся клиенту. - На стороне клиента:

В настройках своего туннеля в поле Peer нужно вставить Public Key, который мы скопировали с MikroTik из настроенного WireGuard интерфейса.

Обратите внимание!

Публичные ключи должны быть вставлены в точности как есть, без изменений.

Правильная вставка ключей — обязательное условие успешного установления VPN-соединения через WireGuard.

Почему важно правильно настроить обмен ключами в WireGuard?

WireGuard использует асимметричную криптографию для аутентификации и шифрования данных.

Обмен публичными ключами позволяет двум устройствам установить защищённое одноранговое соединение без необходимости использования сертификатов или паролей.

Это делает WireGuard очень быстрым, лёгким в настройке и безопасным в использовании VPN-протоколом.

Краткий план настройки клиента WireGuard:

- Установить приложение WireGuard с официального сайта.

- Создать новый туннель и задать имя.

- Скопировать публичный ключ клиента и добавить его на сервер MikroTik в разделе Peers.

- В клиентском приложении вставить публичный ключ MikroTik в настройки Peers.

- Завершить настройку и подключиться к серверу.

Совет: рекомендуется сохранить приватные ключи в надёжном месте и настроить автоподключение клиента для удобства.

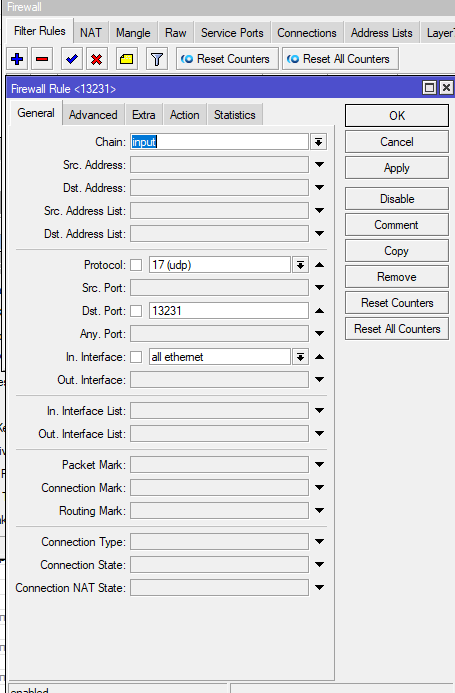

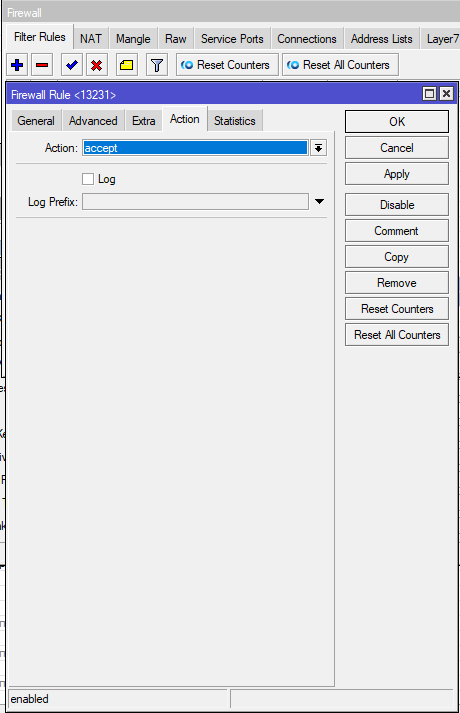

Последним шагом будет добавить правило Firewall

Завершающий этап настройки VPN WireGuard: проверка подключения клиента

После настройки туннеля WireGuard на стороне сервера и клиента важно удостовериться, что соединение будет работать корректно.

На этом этапе нам нужно правильно настроить порядок обработки правил брандмауэра (Firewall) и проверить успешность подключения.

Поднятие правил Firewall для WireGuard

Для стабильной работы туннеля WireGuard необходимо поднять разрешающие правила для VPN выше запрещающих правил в вашем файрволе.

Что это значит?

На устройствах MikroTik правила файрвола обрабатываются сверху вниз. Как только найдено подходящее правило, остальные не проверяются.

Если разрешающие правила для WireGuard находятся ниже запрещающих, то трафик VPN может быть заблокирован, и соединение установиться не сможет.

Как правильно сделать:

- Найдите в настройках файрвола (Firewall) правило, которое разрешает трафик WireGuard.

- Переместите это правило выше всех запрещающих правил (drop/reject).

- Проверьте, чтобы правило было активно и правильно настроено по интерфейсу и IP-адресам.

Важно!

Всегда проверяйте порядок правил после внесения изменений. Это один из частых источников ошибок при настройке VPN-соединений.

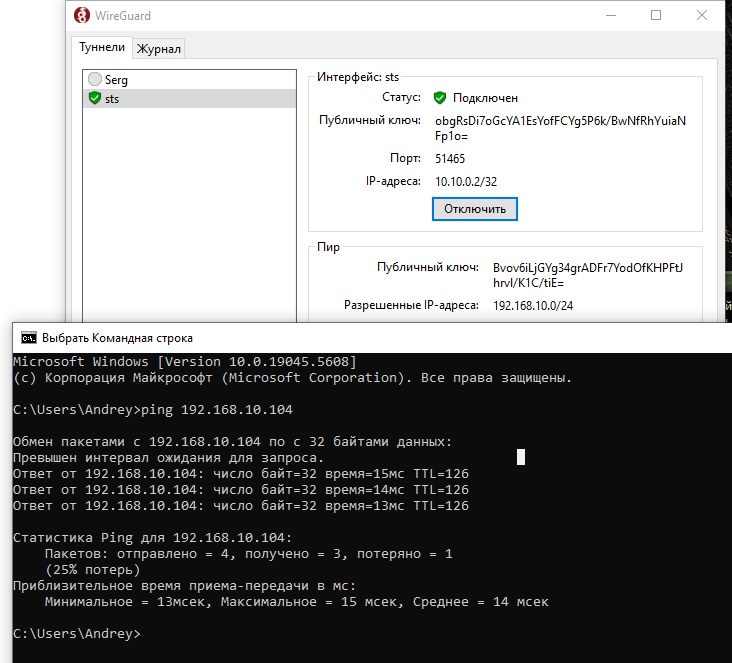

Подключение клиента WireGuard

Когда правила в файрволе приведены в порядок, переходим к следующему шагу — подключению клиента WireGuard:

- Открываем установленное приложение WireGuard на клиентском компьютере или устройстве.

- Выбираем ранее созданный туннель с настроенным подключением к MikroTik.

- Нажимаем кнопку «Подключиться» (Activate).

Проверка успешности подключения

После успешного подключения вы увидите активное VPN-соединение:

- В интерфейсе WireGuard появится статус «Connected» (Подключено).

- На устройстве появится новый сетевой интерфейс с IP-адресом из туннельной подсети, например

10.10.0.2. - При необходимости вы сможете проверить доступность внутренних сетей удалённого офиса или сервера, например пропинговать адреса из сети 192.168.10.0/24.

На скриншоте видно, что соединение между клиентом и сервером WireGuard установлено успешно, и внутренние сети доступны.

Возможные проблемы при подключении и их решения

- Нет подключения:

Проверьте порядок правил файрвола, настройки Allowed Address, а также правильность публичных ключей. - Нет доступа к внутренним сетям:

Убедитесь, что указали корректные маршруты (Allowed Address) для клиента и сервера. - Соединение нестабильное:

Проверьте настройки MTU, включение keepalive и стабильность интернет-соединения на обеих сторонах.

Краткий итог:

- Подняли разрешающие правила файрвола выше запрещающих.

- Подключили клиент WireGuard.

- Проверили, что туннель успешно поднят, и сеть стала доступной.

Теперь ваше соединение через WireGuard полностью настроено и готово к работе!

Итоги настройки WireGuard: быстро, просто и надёжно

Таким образом, полная настройка VPN-туннеля WireGuard между двумя устройствами заняла у нас не более 10 минут.

Что мы сделали за это время:

- Установили и настроили WireGuard на сервере MikroTik.

- Создали туннель и настроили все необходимые параметры подключения.

- Установили клиентское приложение WireGuard на компьютер.

- Настроили клиент, скопировали публичные ключи и указали правильные маршруты (Allowed Address).

- Обеспечили правильную работу файрвола, подняв разрешающие правила выше запрещающих.

- Успешно подключили клиента к серверу через WireGuard и получили доступ к локальной сети.

Почему WireGuard — это лучший выбор для быстрого VPN-соединения:

- Минимальные затраты времени на установку и настройку.

- Простота конфигурации: всего несколько обязательных параметров.

- Высокая скорость работы благодаря использованию протокола UDP.

- Надёжная безопасность при минимальных настройках.

Краткий вывод

Настроить полноценное VPN-соединение через WireGuard можно даже без глубоких знаний сетевых технологий. Достаточно следовать пошаговой инструкции и уделить этому всего 10 минут.

WireGuard идеально подходит как для подключения офисов между собой, так и для удалённого доступа сотрудников к корпоративным ресурсам..