Введение

Для безопасной работы OpenVPN на MikroTik необходимо создать собственный центр сертификации (CA), выпустить и подписать сертификаты, а затем настроить сервер и клиентов. Это руководство поможет вам пошагово пройти весь процесс и обеспечить безопасное VPN-соединение.

🔐 Шаг 1: Создание центра сертификации (CA) на MikroTik

1. Откройте System → Certificates

Это раздел, где вы будете управлять всеми сертификатами.

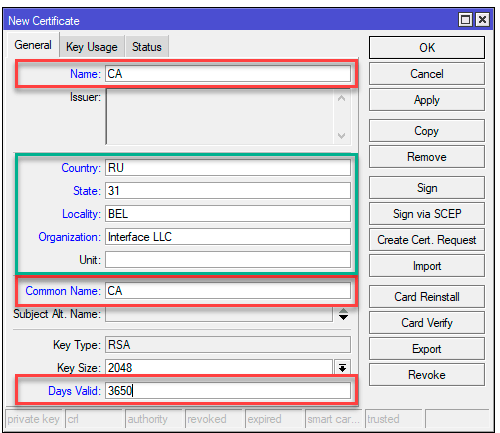

2. Нажмите Add New для создания сертификата CA

Укажите:

Name: Например,ovpn-CACommon Name (CN): Уникальное имя центра сертификацииDays Valid: Установите, например, 3650 (10 лет)

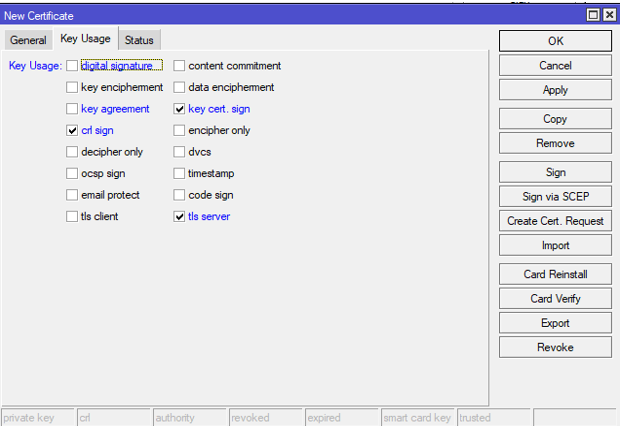

3. Настройте Key Usage:

Поставьте галочки:

key-cert-signcrl-sign

Остальные флаги отключите. Нажмите Apply.

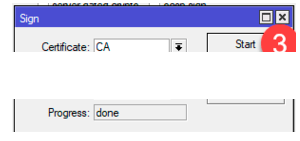

4. Подпишите сертификат

Выделите созданный CA-сертификат и нажмите Sign. Убедитесь, что поля заполнены корректно:

CA CRL Host: Введите внешний IP или DDNS-имя MikroTik

После завершения подписи должно появиться сообщение done.

📜 Шаг 2: Создание и подписание серверного сертификата

1. Создайте новый сертификат:

Name: Например,ovpn-serverCommon Name:ovpn-server.domain.ru

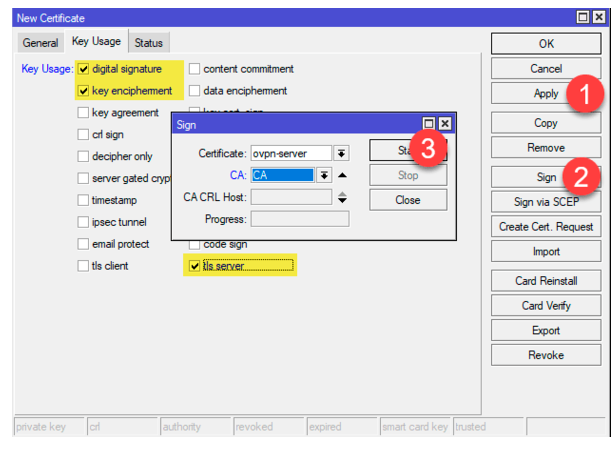

2. В разделе Key Usage включите:

digital-signaturekey-enciphermenttls-server

3. Подпишите сертификат:

Выберите ваш CA-сертификат в поле CA и нажмите Start. Дождитесь done.

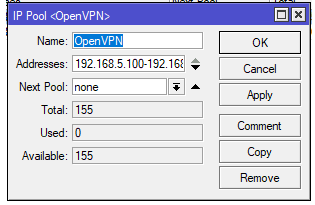

🧩 Шаг 3: Создание пула адресов для OpenVPN-клиентов

Зайдите в IP → Pool, нажмите Add, создайте:

Name:ovpn-poolAddresses:192.168.5.100-192.168.5.254

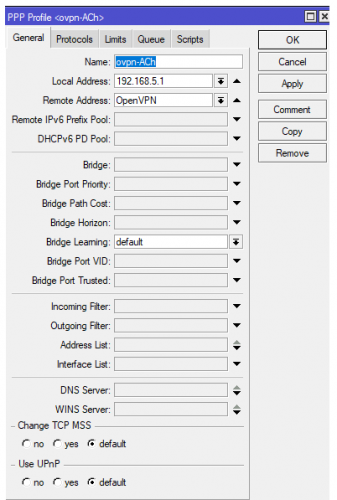

🧩 Шаг 4: Создание профиля подключения OpenVPN

Перейдите в PPP → Profiles и создайте профиль:

Name:ovpnLocal Address:192.168.5.1Remote Address:ovpn-pool

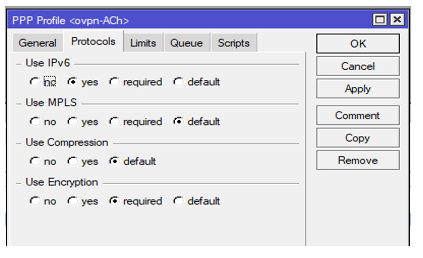

Во вкладке Protocols:

Use Encryption:required

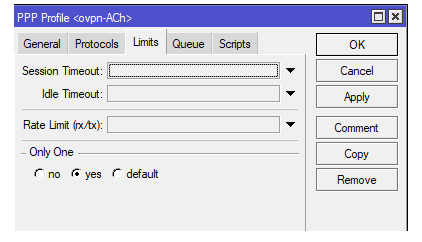

Во вкладке Limits:

Only One:yes(если требуется ограничение на 1 подключение)

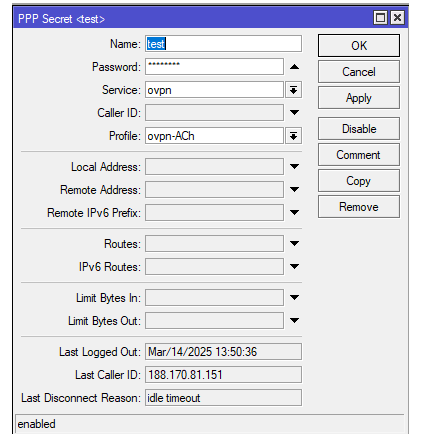

👥 Шаг 5: Создание пользователей OpenVPN

Перейдите в PPP → Secrets, нажмите Add:

Name:user1Password:сложный_парольService:ovpnProfile:ovpn

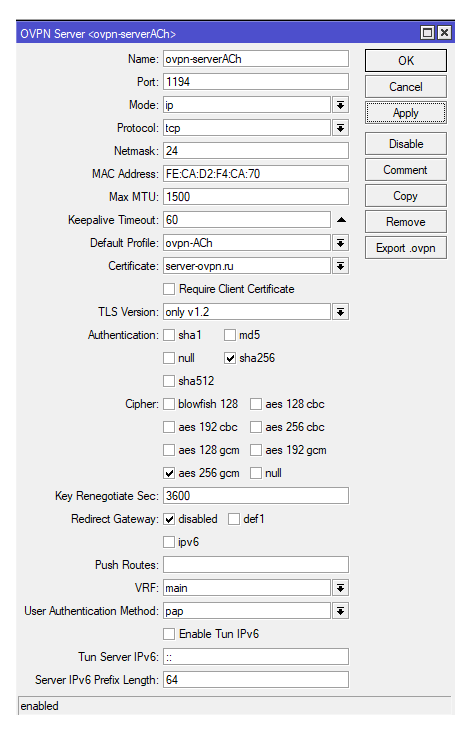

🌐 Шаг 6: Настройка OpenVPN-сервера на MikroTik

Перейдите в PPP → Interface → OVPN Server и настройте:

Port: 1194Mode: ip (TUN) или ethernet (TAP)Protocol: tcp или udpDefault Profile:ovpnCertificate:ovpn-serverTLS Version:only TLS 1.2Authentication:SHA256Cipher:AES-256-GCM

Нажмите Apply.

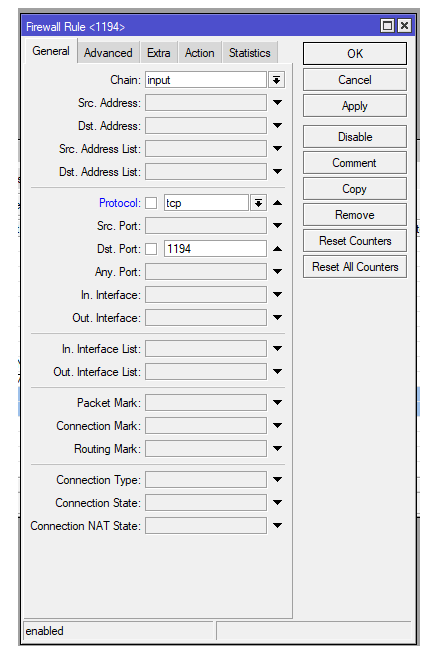

🔥 Шаг 7: Настройка Firewall для OpenVPN

В IP → Firewall добавьте правило:

Chain: inputProtocol: tcpDst. Port: 1194Action: accept (по умолчанию)

📲 Шаг 8: Настройка клиента OpenVPN

Создайте файл client.ovpn на стороне клиента (Windows). Пример конфигурации:

\\\\\\\\\\\\ client dev tun (tun если Mode сервера OVPN ip и tap если ethernet) proto tcp (Протокол сервера OVPN) remote musyte.ru 1194 ( вместо mysite.ru указать внешний ip роутера или DNS имя если купили.) dhcp-option DNS 192.168.4.231(Указываем адрес DNS сервера вашей сети.) auth-nocache (Не сохранять пароли в кеше.) float auth-user-pass persist-key persist-tun cipher AES-256-GCM (Поле Cipher OVPN сервера) auth SHA256(Поле Authentication OVPN сервера) verb 3 mute 20 route 192.168.4.0 255.255.255.0 192.168.5.1 (Добавляем пути до нужных вам подсетей) <ca> Сюда копируем ключ центра сертификации в моем случае это ovpn-CA(Экспортируйте ключ на пк, откройте его в блокноте и скопируйте сюда все содержимое ключа) </ca> \\\\\\\\\\\

Сохраните файл и импортируйте его в OpenVPN GUI.

✅ Заключение OpenVPN MikroTik

Создание собственного центра сертификации на MikroTik и настройка OpenVPN позволяют обеспечить полный контроль над VPN-соединением, безопасность данных и гибкость в управлении пользователями. Это решение отлично подходит как для домашней сети, так и для малого бизнеса.